Criando listas de acesso nos roteadores Cisco

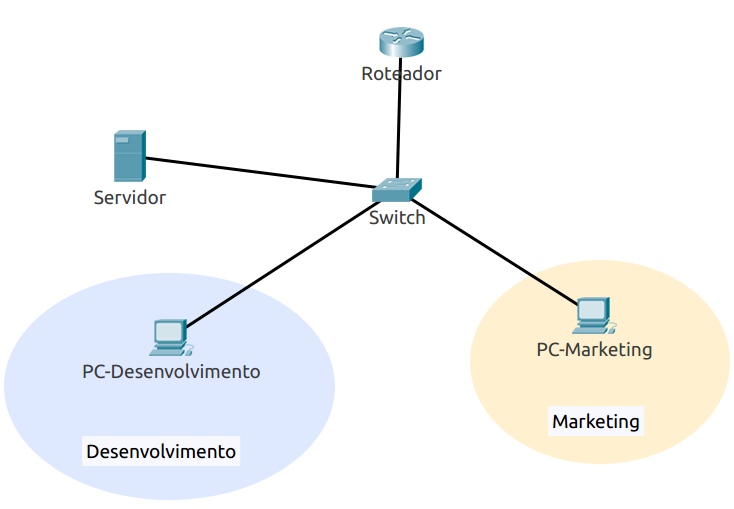

Estamos com uma rede que está dividindo os setores por VLans. Temos o setor de desenvolvimento e o setor de marketing, além de uma sala com um servidor que é utilizado pelos desenvolvedores:

Esse servidor só é utilizado pelos desenvolvedores. Então, faz sentido o pessoal de marketing conseguir acessá-los?

Eles podem, sem querer, modificar alguma configuração. E, também, se eles ficarem se comunicando com o servidor, vão aumentar o tráfego na rede, o que pode deixar mais lento para o pessoal de desenvolvimento.

Portanto, vamos bloquear o acesso do servidor para o departamento de marketing. Podemos fazer isso de duas formas: A primeira é bloquear no servidor, isto é, configurar uma regra no firewall do servidor. Outra é realizar esse bloqueio diretamente no roteador.

Mas então, qual escolher?

Ambas terão o mesmo resultado: O departamento de marketing não conseguirá acessar o servidor. A diferença entre elas está na maneira que é aplicada.

Se nós configurarmos o firewall do servidor, o pacote será encaminhado até ele, para só então ser bloqueado. Já no roteador, o pacote nem chegará ao servidor. Ou seja, o próprio roteador bloqueia o tráfego.

Neste caso, eu não quero que o servidor tenha a preocupação de bloquear esses pacotes, portanto vou configurar o roteador para fazer isso.

Configurando o roteador

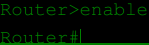

Para configurar os roteadores Cisco, precisamos entrar no modo de usuário privilegiado. Para isso, digitamos enable no terminal:

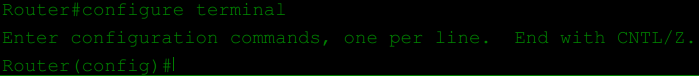

Também precisamos dizer que o roteador será configurado (configure) pelo terminal:

Queremos falar para o roteador bloquear o tráfegos que tem como origem o departamento de marketing e destino o servidor. Ou seja, queremos criar uma lista de acesso no roteador que dirá para ele quem pode passar ou não.

Mas como o roteador consegue saber quem deve passar ou não?

Em uma rede, os computadores são identificados pelos endereços IPs. Ou seja, cada computador na rede, tem um endereço único.

Vamos dizer para o roteador que queremos criar uma lista de acessos com esses endereços IPs (ip access-list).

Como cada setor está dividido em VLans, basta dizer para o roteador permitir apenas os tráfegos que tem como origem os endereços da VLan de desenvolvimento e como destino o servidor.

Ou seja, queremos que essa lista se estenda desde a origem do pacote, até o seu destino. Logo, queremos uma lista estendida (extended).

Mas como vamos identificar essa lista? Precisamos dar um nome para ela para facilitar sua identificação. No meu caso, vou dar o nome de SERVIDOR-MARKETING.

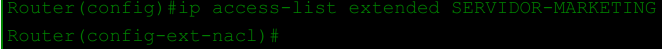

ip access-list extended SERVIDOR-MARKETING

Bacana! Criamos nossa lista, mas agora precisamos precisamos dizer que os pacotes transportados pela rede, que tem como origem os computadores de desenvolvimento e como destino o servidor, podem ser liberados.

Portanto, queremos negar (deny) os pacotes da rede com o endereço ip 192.168.1.0, no meu caso.

Essa rede utiliza a máscara de rede padrão (255.255.255.0). Ou seja, as partes fixas do endereço IP são 192.168.1. Já que são essas partes que dizem que os computadores fazem parte da VLan Desenvolvimento. Nós os chamamos de Wildcard bits.

Os wildcard bits nos dizem qual parte do endereço pode variar. Neste caso, como estamos utilizando a máscara padrão, dizemos que apenas a última parte do endereço IP pode sofrer variação.

Quando uma parte do endereço não pode variar colocamos o valor 0. Quando ela pode variar, colocamos um valor referente a máscara de rede. No nosso caso, este valor é 255.

Dessa forma podemos falar para o roteador negar os endereços vindo da rede 192.168.1.0, sendo que só a última parte pode variar 0.0.0.255

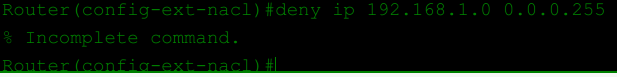

deny ip 192.168.1.0 0.0.0.255

Hum.. por que não funcionou?

Colocamos apenas as informações de origem dos nossos pacotes, precisamos também informar qual o seu destino.

Para isso, podemos utilizar uma representação parecida com a da origem. Também vamos utilizar o endereço da rede do servidor e dizer qual parte pode ou não variar.

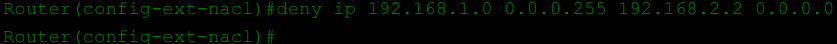

No meu caso, o endereço do servidor é: 192.168.2.2 e, já que esse endereço não mudará, o wildcard bit fica 0.0.0.0.

deny ip 192.168.1.0 0.0.0.255 192.168.2.2 0.0.0.0

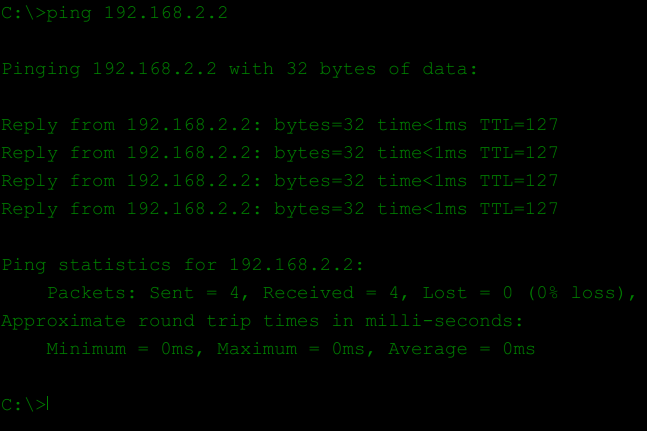

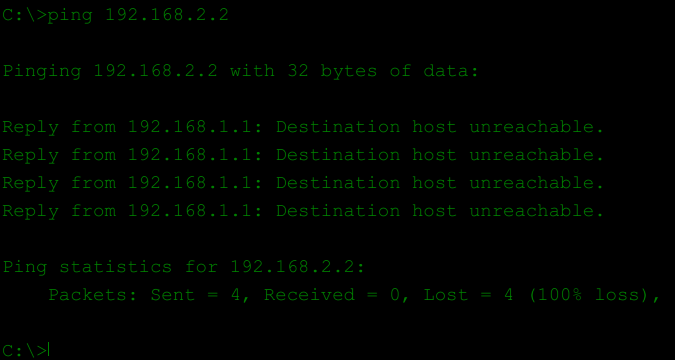

Legal! Criamos nossa primeira regra. Vamos tentar pingar o servidor com um computador da equipe de marketing e ver se ele está de fato bloqueando o acesso:

Hum.. o roteador não bloqueou as requisições. Quando criamos a lista de acesso, apenas especificamos as regras que devem ser seguidas para bloquear os pacotes. Mas ainda não falamos qual a interface do roteador que essa regra está valendo.

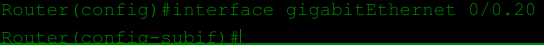

Vamos querer bloquear os pacotes vindos do departamento de marketing, logo vamos acessar essa interface no roteador. No meu caso, esta é uma sub-interface Gigabit:

interface gigabitEthernet 0/0.20

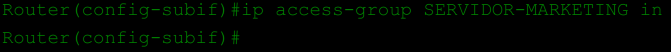

Agora, temos que definir qual o grupos de acesso (access-group) que essa interface (ou sub-interface) faz parte, esse grupo é justamente o nome da nossa lista.

Logo, vamos dizer para o roteador que os endereços IPs (ip) dessa interface fazem parte do access-group SERVIDOR-MARKETING. Precisamos também dizer que esse grupo, vai analisar todos os pacotes que entrarem por essa interface (in).

ip access-group SERVIDOR-MARKETING in

Agora sim, vamos tentar pingar novamente o servidor:

Sucesso! Conseguimos bloquear o acesso dos computadores de marketing para o servidor. Isso é tudo que nossa lista de acesso faz.

Ou seja, se alguém de marketing tentar acessar o servidor, será bloqueado, mas e se ele não tentar acessar o servidor? Tentar acessar um computador de desenvolvimento por exemplo, ou a internet?

Não temos regras que passem por esses casos, então, por padrão, os roteadores Cisco bloqueiam esses pacotes. Mas é isso mesmo que a gente quer?

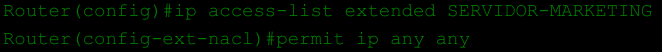

Bem, eu quero bloquear apenas os acessos ao servidor e liberar todo o resto. Portanto, acessamos novamente nossa lista (ip access-list extended SERVIDOR-MARKETING) e dizemos para o roteador permitir (permit) os demais pacotes ip de qualquer origem (any) e qualquer destino (any).

Pronto! Dessa forma a VLan marketing só fica bloqueada de acessar o servidor, mas pode acessar as demais máquinas na rede.

Para saber mais

Esse foi apenas um exemplo de como utilizá-las, porém existem outros, como, por exemplo, bloquear os pacotes da camada de transporte, como o TCP e o UDP, ou então bloquear uma porta específica.

Listas de acesso são muito utilizadas para controlar o tráfego nas redes. Em algumas provas de certificação da Cisco, elas são cobradas.

Aqui na Alura temos uma formação que te prepara para a certificação CCNA. Nele você verá todos os itens cobrados pela prova.

Se quiser estudar redes de computadores, mas não se preparando para uma prova, temos uma formação em redes. Nela você verá listas de acessos, aprenderá sobre como configurar VLans, como criar um servidor DHCP no roteador, além de técnicas de segurança da informação.