Cibersegurança: um guia sobre a proteção contra ameaças virtuais e como começar na área

Em um mundo cada vez mais digital, tornou-se crucial desenvolver e investir na proteção de dados.

Desde proteger informações pessoais em redes sociais até garantir a integridade de infraestruturas críticas, a defesa contra ameaças cibernéticas é uma necessidade evidente.

Ataques cibernéticos podem comprometer dados sensíveis, interromper serviços essenciais e causar danos financeiros e reputacionais significativos.

Nesse cenário, entender o conceito de cibersegurança é fundamental.

O que é cibersegurança?

A cibersegurança é a prática que protege nossas tecnologias, como sistemas, programas, equipamentos e redes de ataques cibernéticos, de crimes virtuais e terrorismo cibernético.

Considere uma empresa de qualquer setor que precisa proteger informações sensíveis de seus clientes e produtos contra vulnerabilidades.

Para alcançar esse objetivo, a empresa pode adotar várias práticas de cibersegurança. Isso inclui a criptografia de dados, a autenticação multifator e a atualização frequente de sistemas e aplicações.

Além dessas medidas, é crucial investir no treinamento dos colaboradores para que estejam aptos a identificar ameaças tecnológicas e a seguir práticas seguras no dia a dia.

Cibersegurança é sinônimo de segurança da informação?

A cibersegurança e a segurança da informação estão interligadas, embora tenham escopos distintos.

A cibersegurança se concentra na proteção de dados no ciberespaço contra ameaças, enquanto a segurança da informação trata da proteção de dados em geral e abrange práticas adicionais, como a gestão de políticas, procedimentos e conscientização de pessoas funcionárias.

Quais são os tipos de ameaças virtuais

Diversos tipos de ameaças virtuais são abordados pela cibersegurança:

- Crime digital: Envolve pessoas ou grupos que buscam sistemas para lucro financeiro ou para causar interrupções;

- Ataques cibernéticos: Ameaças que visam coletar informações com motivações políticas;

- Terrorismo cibernético: Visa sabotar sistemas eletrônicos com o foco em provocar pânico ou medo.

Dentro de cada uma dessas ameaças, existem diversos métodos e estratégias para invadir e até mesmo assumir o controle de sistemas.

Métodos e estratégias de ameaças virtuais

Na sequência, temos alguns métodos mais utilizados nessas práticas.

Malware

Malware é uma abreviação para software malicioso, referindo-se a qualquer código, script ou programa de computador desenvolvido com a intenção de causar danos a um sistema ou às suas pessoas usuárias.

Injeção de SQL

A injeção de SQL, ou SQL injection em inglês, é uma vulnerabilidade que permite que uma pessoa mal-intencionada manipule as consultas feitas por uma aplicação em seu banco de dados, ou, em outras palavras, que consiga injetar consultas SQL. Isso pode resultar na visualização de dados sensíveis dos usuários por uma pessoa invasora.

Em muitos casos, esse tipo de ataque permite que a pessoa modifique ou exclua dados, causando alterações persistentes na base de dados ou no comportamento da aplicação.

Para saber mais, confira aqui a explicação do SQL Injection com exemplos.

E, para saber como proteger sua aplicação em PHP, confira o artigo Evitando SQL Injection com PHP.

Phishing

Phishing é um crime no qual uma pessoa mal-intencionada se passa por uma personalidade ou entidade confiável, com o objetivo de enganar pessoas para que compartilhem informações confidenciais, como senhas e números de contas bancárias.

Ou seja, o termo é uma analogia à pesca, na qual a pessoa maliciosa procura fisgar uma vítima utilizando estratégias persuasivas por meio de e-mails e mensagens de texto.

Para saber mais sobre esse tipo de ataque com exemplos, confira o artigo Entendendo (e evitando) o phishing.

Ataques “man-in-the-middle”

O ataque man-in-the-middle (MitM), traduzido do inglês como "homem no meio", é quando uma pessoa maliciosa intercepta a comunicação entre dois sistemas e, consequentemente, rouba informações.

A estrutura do ataque envolve pelo menos três elementos: a vítima, uma pessoa mal-intencionada e a parte receptora (bancos, empresas, redes sociais, serviços de e-mail).

Ao contrário dos golpes de phishing, nos quais você interage sem intenção com um link suspeito, um ataque "man-in-the-middle" ocorre sem que você saiba que sofreu o ataque.

Ataque de negação de serviço (Denial-of-service)

Ataque em que uma pessoa mal-intencionada envia múltiplas solicitações para um sistema com o objetivo de exceder a capacidade que a aplicação tem de lidar com diversas solicitações.

O que resulta em impedimento do seu funcionamento correto, ou seja, em negação de serviço para as pessoas usuárias.

Quais foram as ameaças virtuais mais recentes?

Ameaças virtuais estão surgindo cada vez mais e de formas diferentes. Uma forma de acompanhar o que acontece na área é conferindo a OWASP (Open Web Application Security Project), ou Projeto Aberto de Segurança em Aplicações Web, que é um projeto feito pela comunidade e que desenvolve documentações, artigos, ferramentas e tecnologias em segurança de aplicações web. Outra consulta interessante é o famoso Top 10 vulnerabilidades.

Essa lista das 10 vulnerabilidades mais recorrentes no ano da pesquisa se baseia em dados coletados de várias fontes.

O mais recente, até a publicação deste artigo, é de 2021 e destacou as seguintes vulnerabilidades:

- Broken Access Control (Falha no Controle de Acesso): Falhas que permitem pessoas não autorizadas acessarem recursos ou funções restritas;

- Cryptographic Failures (Falhas Criptográficas): Problemas relacionados à criptografia, que muitas vezes levam à exposição de dados ou até mesmo ao comprometimento do sistema;

- Sql Injection: Vulnerabilidade que permite que uma pessoa por fora do sistema execute comandos SQL, conseguindo obter acesso e manipular dados;

- Insecure Design (Design Inseguro): Falhas decorrentes de designs inseguros, reforçando a aplicação de design seguro, que é uma cultura e metodologia que avalia constantemente as ameaças e garante que o código seja projetado e testado de forma robusta para evitar ataques conhecidos;

- Security Misconfiguration (Configuração de Segurança Incorreta): Configurações de segurança inadequadas ou padrões inseguros que expõem a aplicação a vulnerabilidades;

- Vulnerable and Outdated Components (Componentes Vulneráveis e Desatualizados): Uso de bibliotecas, frameworks e outros componentes com falhas conhecidas ou que não estão atualizados;

- Identification and Authentication Failures (Falhas de Identificação e Autenticação): Falhas em mecanismos de autenticação e gestão de acessos de pessoas usuárias;

- Software and Data Integrity Failures (Falhas de Integridade de Software e Dados): Problemas relacionados a códigos e infraestruturas que não protegem contra violações de integridade, incluindo o uso de dependências inseguras;

- Security Logging and Monitoring Failures (Falhas de Registro e Monitoramento de Segurança): Falta de logs adequados e monitoramento que dificultam a detecção de incidentes de segurança;

- Server-Side Request Forgery - SSRF (Falsificação de Requisições no Lado do Servidor): Vulnerabilidade que permite a uma pessoa atacante falsificar solicitações a partir do servidor back-end de uma aplicação vulnerável.

Para aprofundar mais ainda no top 10 vulnerabilidade da OWASP, conhecendo exemplos e até mesmo aplicando na prática alguns desses tópicos, confira a nossa Formação Segurança de software com OWASP.

Como funciona a cibersegurança?

A cibersegurança atua como um conjunto de práticas, tecnologias e ferramentas destinadas a proteger aplicações, redes e dados contra ameaças virtuais.

Para isso, são realizadas ações como:

- Testes de intrusão, ou pentest, com análise de vulnerabilidades;

- Blindagem de dados confidenciais;

- Uso de criptografia, firewalls e atualizações de dependências;

- Implantação de sistemas de detecção de intrusão (IDS) e sistemas de prevenção de intrusão (IPS);

- Gestão de acesso para detectar eventuais comportamentos suspeitos.

Práticas de cibersegurança

Para adotar uma abordagem completa, na cibersegurança, temos áreas especializadas em três frentes, nomeadas como Blue team, Red team e desenvolvimento seguro:

Blue team

O Blue Team concentra-se na defesa proativa contra ataques, mantendo a segurança das aplicações, infraestrutura e dados.

Além disso, gerencia acessos e autenticações do sistema e promove uma cultura de segurança na empresa.

Suas tarefas incluem implementar autenticação de dois fatores, identificar e responder a ataques e invasões, implementar controles de segurança e monitorar ativamente ameaças à infraestrutura.

Red team

O Red Team concentra-se em simular ataques e operações de hackers, incluindo técnicas como phishing, OSINT e pentest.

Eles estão familiarizados com as principais ameaças e realizam simulações de ataques de forma realista, fornecendo recomendações para melhorar a segurança de sistemas, processos e pessoas.

Esse time atua na defesa ofensiva, buscando identificar vulnerabilidades e propondo soluções para remediá-las.

Eles também dominam práticas de Engenharia Social, utilizadas para obter acesso a dados pessoais e informações bancárias por meio de ameaças e urgência.

Além disso, são pesquisadores de segurança especializados em avaliar a capacidade atual da empresa em se defender de diferentes tipos de ataques.

Desenvolvimento seguro

Desenvolvimento seguro refere-se à implementação de práticas de segurança em todas as fases do processo de desenvolvimento de software para identificar, remover e prevenir vulnerabilidades e resistir a ataques (conhecido como AppSec ou application security).

As atividades incluem modelagem de ameaças, análise e revisão de código, e a promoção da cultura "shift left" em segurança, integrando-a desde o início do ciclo de vida do software.

Algumas organizações estão adotando equipes "purple team" para garantir a colaboração entre blue team e red team.

Embora a estrutura de equipes dedicadas à cibersegurança não seja universal, muitas empresas recorrem a consultorias especializadas para obter serviços nessa área.

Qual é a importância da cibersegurança?

Com diversas vulnerabilidades e ataques novos e diferentes surgindo juntamente com a ascensão da tecnologia, a cibersegurança se tornou uma área imprescindível, visto que ela tem como foco proteger nossos sistemas.

Com isso, à medida que nosso dia a dia se torna cada vez mais dependente da tecnologia, a importância da cibersegurança cresce significativamente.

Quais são os tipos de cibersegurança?

A cibersegurança é uma área que abrange diversas práticas e tecnologias para proteger sistemas.

Devido a isso, é possível distinguir tipos diferentes de cibersegurança, tendo em vista o tipo de ferramenta, tráfego ou ambiente.

Segurança de rede

Tem como foco a proteção das redes de computadores contra ataques, acessos não autorizados e indisponibilidade.

Para isso, são utilizados firewalls, VPN (Virtual Private Network ou Redes Virtuais Privadas), implantação de sistemas de detecção de intrusão (IDS) e sistemas de prevenção de intrusão (IPS), além do uso de SIEM (Security Information and Event Management ou Gerenciamento de Informações e Eventos de Segurança).

Segurança de aplicações

A segurança de aplicações é parte da cibersegurança com foco nas aplicações durante todo o ciclo de vida.

Para isso, envolve práticas como modelagem de ameaças, testes de segurança de software, code review, aplicação de práticas de desenvolvimento seguro a fim de prevenir vulnerabilidades e, até mesmo, a aplicação de WAF (Web Application Firewall ou Firewall de Aplicações Web).

Segurança da informação

Com o termo informação, indica que o foco é a proteção de dados contra acessos não autorizados, alterações ou até mesmo deleção.

Para proteção dos dados, são utilizados criptografias, backups, gestão de acessos, políticas de proteção de dados e gerenciamento de identidades e acessos (IAM).

Segurança em nuvem

Tem como objetivo a proteção de dados hospedados na nuvem.

Para isso, as práticas adotadas são criptografia, configurações seguras de ambiente na nuvem e adoção de regulamentos estabelecidos para serviços em nuvem.

Segurança de infraestrutura

Busca proteger a infraestrutura que hospeda a aplicação, como servidores, data centers, discos de armazenamento e equipamentos de rede.

Para isso, são adotadas práticas como hardening de sistemas e monitoramento.

Segurança de dispositivos móveis

Assim como no desenvolvimento, a cibersegurança também possui pessoas focadas na parte de mobile.

Algumas práticas aplicadas são a gestão de dispositivos móveis (MDM - Mobile Device Management), criptografia e proteção de dados.

Segurança física

Busca proteger a estrutura física de hardware e infraestrutura contra roubo e vandalismo. Para tal, são feitos controles de acesso de pessoas e vigilância dos recursos.

Educação e conscientização

Tem como objetivo a educação e conscientização da pessoa usuária final sobre a adoção de boas práticas de segurança. São abordados temas como evitar a distribuição de vírus e malwares e como evitar ameaças de phishing.

Quais os riscos de um ataque cibernético em uma organização?

Ataques cibernéticos podem acarretar uma série de riscos para uma organização, afetando desde o operacional até mesmo a posição da empresa no mercado.

Aqui estão alguns pontos que são impactados:

Perda de dados

Um dos impactos prejudiciais de um ataque é a perda ou comprometimento de dados pessoais e/ou corporativos, resultando em consequências legais e regulatórias.

Com isso, a organização pode enfrentar ações judiciais e multas por não conseguir proteger os dados de clientes e parceiros.

Por exemplo, no Brasil, o descumprimento da LGPD (Lei Geral de Proteção de Dados Pessoais) pode resultar em multas e danos à reputação da empresa.

Para saber mais sobre a LGPD, confira o Alura+ Compliance e LGPD: Desafios regulatórios e tecnológicos.

Prejuízo financeiro

É outra consequência de ataques, onde a empresa pode arcar com custos de resposta ao incidente, reparação de sistemas, recuperação de dados e implementação de medidas de segurança.

Impacto na credibilidade

Um ataque cibernético pode afetar a confiança de clientes e parceiros de negócios.

Além disso, a organização pode sofrer uma queda no valor das ações devido à perda de confiança dos investidores.

Contexto da cibersegurança no mundo

O contexto da cibersegurança global é uma preocupação central devido à crescente interconexão e dependências das tecnologias digitais para diversas atividades.

Com a transformação digital em diversos setores, as ameaças cibernéticas se multiplicaram de forma exponencial.

Com o objetivo de combater essas ameaças, países e organizações internacionais têm implementado políticas de segurança.

O Regulamento Geral de Proteção de Dados (GDPR), da União Europeia, e o NIST Framework, dos Estados Unidos, são exemplos de esforços regulatórios para proteger dados e sistemas.

Além disso, diversas iniciativas com aplicação de inteligência artificial (IA) e blockchain estão sendo exploradas para criar defesas mais robustas.

Um exemplo é o sistema de detecção de intrusões baseado em IA, como o Darktrace, que utiliza algoritmos de aprendizado de máquina para detectar comportamentos suspeitos na rede.

Além do Guardtime, que utiliza blockchain para proteger dados críticos em sistemas governamentais e industriais.

Contexto da cibersegurança no Brasil

No Brasil, a cibersegurança vem ganhando destaque à medida que a ocorrência de ataques cibernéticos aumenta.

Em resposta a essas ameaças, o Brasil tem avançado na implementação de regulamentações de cibersegurança, como o Marco Civil da Internet e a Lei Geral de Proteção de Dados (LGPD).

Essas regulamentações estabelecem diretrizes para proteção de dados pessoais e privacidade das pessoas usuárias, além de estabelecer medidas de segurança para as empresas.

Como garantir a cibersegurança nas empresas?

Levando em conta o ciclo de desenvolvimento de software, é essencial que as questões de segurança não fiquem restritas apenas à equipe de segurança.

Diversas etapas no ciclo de desenvolvimento podem deixar brechas e vulnerabilidades, e detectá-las o mais cedo possível é fundamental. Por isso, a metodologia DevSecOps pode ser aplicada nas empresas.

A sigla significa desenvolvimento, segurança e operações, e visa distribuir as responsabilidades de segurança de forma integrada ao longo de todo o ciclo de vida da TI entre esses três times, ou seja, trabalhar na segurança da aplicação e da infraestrutura desde o início.

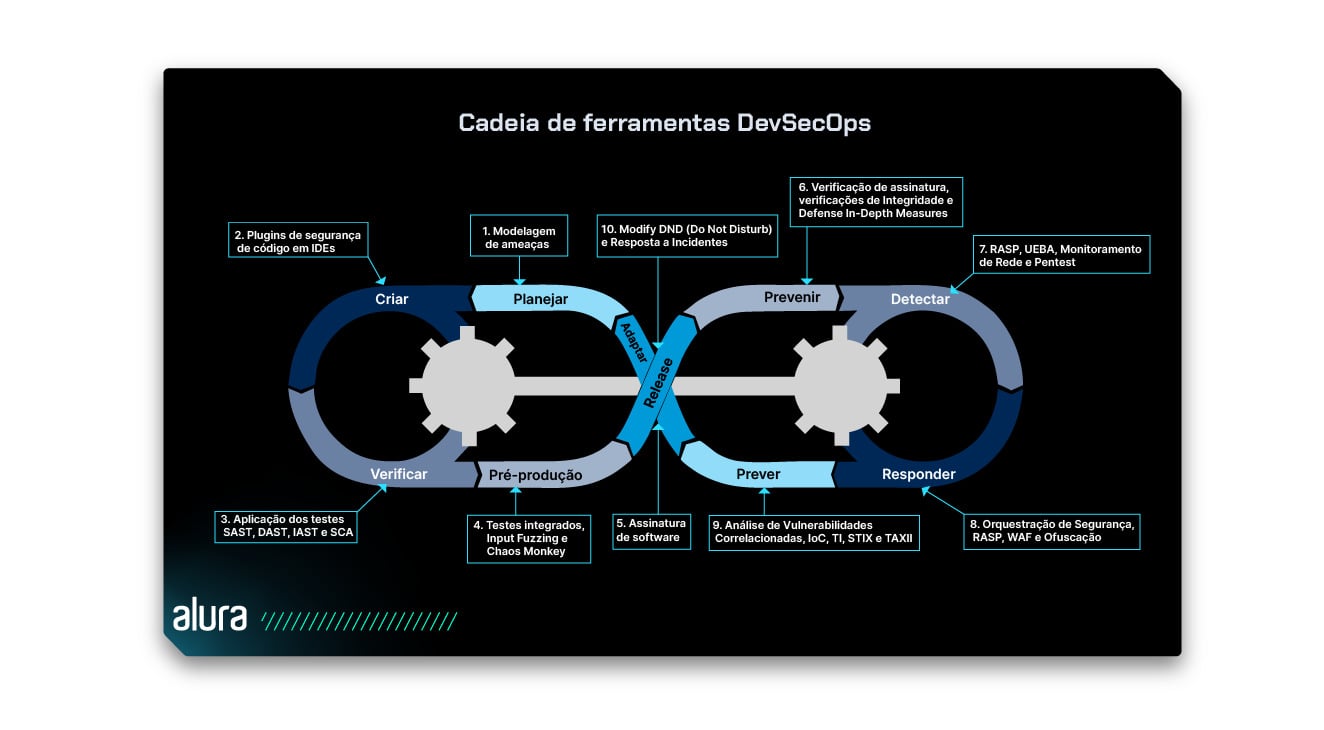

O símbolo que representa DevSecOps é o de infinito com todas as etapas do ciclo de vida do software, tendo o ponto de segurança que pode ser abordado em cada passo, como representado na imagem abaixo:

Assim, temos, para cada etapa, os seguintes ciclos:

Planejar

Envolve o planejamento das atividades de desenvolvimento, segurança e operações, onde um ponto de atenção para segurança é a criação de uma modelagem de ameaças, que aponta todos os pontos fracos que a aplicação pode vir a ter.

Criar

Etapa de criação e desenvolvimento de código. Aqui, para segurança, é recomendado a utilização de plugins de segurança de código em IDEs (Ambiente de Desenvolvimento Integrado), como o Snyk, o HCL AppScan CodeSweep e o Horusec.

Verificar

Acontece a verificação contínua dos requisitos de segurança. É recomendada a aplicação dos testes SAST (Static Application Security Testing), que analisa o código-fonte sem executar; DAST (Dynamic Application Security Testing), que faz uma análise da aplicação em execução; IAST (Interactive Application Security Testing), que monitora a aplicação em execução; e SCA (Software Composition Analysis), que examina todas as dependências utilizadas, apontando caso existam vulnerabilidades nas versões.

Pré-produção

Ambiente onde são feitos testes para identificar e corrigir problemas antes de gerar uma release.

Aqui são realizados testes integrados; Input Fuzzing, que é um teste de segurança que insere na aplicação entradas aleatórias e inesperadas, com o objetivo de encontrar vulnerabilidades ou bugs; além disso, pode ser utilizada a ferramenta Chaos Monkey, que testa a resiliência do sistema em ambiente de produção, fazendo interrupções aleatórias para se certificar de como o sistema reage.

Release

Etapa de implementação do software para produção. Aqui é importante a assinatura de software, que é o processo de aplicação de uma assinatura criptográfica digital à aplicação.

Esse passo é importante para garantir autenticidade e integridade da aplicação.

Prevenir

Passo que envolve a utilização de análises e ferramentas preditivas para prevenir possíveis ameaças.

Aqui é importante fazer a verificação de assinatura, verificações de Integridade e Defense In-Depth Measures (Medidas de Defesa em Profundidade), que é uma estratégia de segurança em camadas, combinando várias técnicas e controles de segurança como firewalls, sistemas de detecção de intrusão, criptografia, políticas de acesso e treinamento de funcionários.

Detectar

Detecção contínua de atividades suspeitas, fazendo monitoramento e análise de logs. Pode ser aplicado o RASP (Runtime Application Self-Protection ou Proteção de Aplicações em Tempo de Execução), que é uma tecnologia que se integra à aplicação em execução para monitorar e analisar seu comportamento em tempo real.

Além disso, também pode ser aplicados a UEBA (User and Entity Behavior Analytics ou Análise de Comportamento de Usuários e Entidades), o Monitoramento de Rede e o Pentest (testes de intrusão).

Responder

Em caso de incidentes de segurança, essa é a etapa de resposta para mitigar os danos e restaurar os serviços.

Aqui pode ser aplicada a orquestração de segurança, que é a coordenação automatizada de várias ferramentas e processos de segurança para melhorar a resposta a incidentes, além do RASP, proteção com WAF (Web Application Firewall ou Firewall de Aplicações Web) e ofuscação, que é a prática de tornar o código-fonte mais difícil de entender e analisar.

Prever

Foco em antecipar possíveis vulnerabilidades e ataques. Podem ser feitas análises de vulnerabilidades correlacionadas, IoC (Indicators of Compromise ou Indicadores de Comprometimento), TI (Threat Intelligence ou Inteligência de Ameaças), STIX (Structured Threat Information eXpression) e TAXII (Trusted Automated eXchange of Indicator Information), que são padrões e protocolos utilizados para troca de informações de segurança, como IoCs e inteligência de ameaças (TI), entre diferentes sistemas e organizações.

Adaptar

Etapa de adaptação às novas ameaças e vulnerabilidades que vão surgindo. São aplicados o Modify DND (Do Not Disturb), que é uma ação de ajuste ou modificação das configurações de não perturbe em sistemas de segurança cibernética.

Essa abordagem explica de forma mais completa cada etapa para a aplicação de DevSecOps, mas também temos o modelo orientado pelo projeto OWASP SAMM, mantido pela OWASP, que também leva em consideração o ciclo de desenvolvimento de software seguro, conhecido como Secure Software Development Life Cycle (SSDLC), onde resumidamente temos: Requisitos → Design → Desenvolvimento → Testes → Deploy/Produção:

Requisitos

Verificar se, durante a construção do software, são identificadas e consideradas as necessidades de segurança e privacidade.

Design

Garantir que, no início de um novo projeto de software, são realizadas ações para identificar as possíveis ameaças à segurança do software.

Codificação

Executar a revisão de código (Code Review), onde todo o código-fonte da aplicação é analisado minuciosamente em busca de vulnerabilidades, sejam elas de lógica ou funções que possam representar riscos.

Testes

Na fase de testes da aplicação, assegurar que são realizados testes estáticos para validar os requisitos de segurança estabelecidos.

Produção

Garantir que, na fase de operação do software, sejam realizados testes de intrusão (pentests) para assegurar a proteção da aplicação.

Para agregar conhecimentos essenciais para tornar o desenvolvimento de software mais seguro e resistente a ameaças, confira nossa Formação Desenvolvimento Seguro, que está repleta de exemplos de tópicos de segurança aplicados para cada etapa listada acima.

Estrutura de cibersegurança empresarial

O NIST Framework tem como objetivo orientar organizações a respeito das melhores práticas de segurança da informação e gerenciamento de ameaças cibernéticas.

Para isso, esse framework é composto de funções, categorias, subcategorias e referências informativas, onde as funções devem ser executadas simultaneamente e continuamente, considerando que os riscos cibernéticos são dinâmicos.

As funções listadas no NIST são as seguintes:

- Identificar: Desenvolver um entendimento dos ativos e riscos cibernéticos para possibilitar a implementação de políticas e gestão de riscos.

- Proteger: Implementar controles de segurança técnicos e físicos.

- Detectar: Implementar medidas de monitoramento contínuo, com o objetivo de identificar riscos de segurança.

- Responder: Detectar um ataque cibernético e envolver um plano de resposta rápida e apropriada para conter as consequências.

- Recuperar: Restaurar os serviços e recursos após um ataque cibernético.

O futuro da Cibersegurança: Inteligência Artificial

A Inteligência Artificial (IA) está transformando a área da cibersegurança, inovando tanto em maneiras de proteção de dados e sistemas quanto em novas ferramentas de ataques para pessoas má intencionadas, o que destaca a necessidade de uma evolução constante das defesas cibernéticas.

Com a IA, é possível rapidamente fazer uma varredura de Big Data e utilizar Machine Learning para analisar, atualizar e aprender os padrões de comportamento de pessoas usuárias.

Com isso, a IA é uma ferramenta excepcional para prever novos ataques e detectar comportamentos mal-intencionados em tempo real.

O futuro da cibersegurança com IA promete ser um cenário dinâmico e inovador, onde a capacidade de adaptação e a inteligência artificial serão fundamentais para manter a segurança digital.

Um panorama geral sobre as profissões que se relacionam à Cibersegurança

Nos últimos anos, com o surgimento de ameaças diferentes, a carreira em segurança cibernética tem experimentado um crescimento significativo, criando diversas oportunidades para aqueles interessados em ingressar nessa área.

Existem várias trajetórias de carreira em cibersegurança, incluindo:

- Analista de cibersegurança: Pessoa que monitora e analisa os sistemas de segurança de TI de uma organização. Suas funções incluem identificar vulnerabilidades, realizar testes de segurança e responder a incidentes. Analistas de cibersegurança também são essenciais para a implementação de políticas de segurança e a educação de pessoas funcionárias sobre práticas seguras de TI.

- Engenheiro de cibersegurança: Pessoa que projeta, implementa e gerencia soluções de segurança de TI. Além disso, trabalha na configuração e manutenção de firewalls, sistemas de detecção de intrusões e outros mecanismos de defesa.

- Especialista em cibersegurança: Profissional com amplo conhecimento em redes, sistemas, aplicativos e políticas de segurança. Pessoas especialistas frequentemente lideram equipes de segurança, desenvolvem estratégias de defesa e garantem que as práticas de segurança estejam alinhadas com as melhores práticas e regulamentações do setor.

- Auditor de Segurança da Informação: Pessoas auditoras de segurança revisam e avaliam as políticas e práticas de segurança de uma organização. Elas conduzem auditorias regulares para garantir a conformidade com os padrões de segurança e identificar áreas de melhoria. Além disso, também são responsáveis por preparar relatórios detalhados sobre o estado da segurança da informação e recomendar medidas corretivas.

- Consultor de Cibersegurança: Pessoas consultoras de cibersegurança oferecem consultorias a organizações sobre como proteger seus sistemas e dados. Podem trabalhar em uma variedade de projetos, desde a implementação de novas tecnologias de segurança até a resposta a incidentes de segurança.

- Hacker Ético (Pentester): Pessoas que realizam testes de intrusão para identificar e explorar vulnerabilidades nos sistemas de segurança de uma organização. Pentesters utilizam as mesmas técnicas que os cibercriminosos, mas com a permissão da empresa, para melhorar suas defesas. Os resultados de seus testes são usados para reforçar as medidas de segurança e evitar possíveis brechas.

- Administrador de Segurança de Rede: Profissionais que são responsáveis por gerenciar e manter a segurança das redes de computadores de uma organização. Suas tarefas incluem a configuração de dispositivos de segurança, monitoramento de tráfego de rede e resposta a incidentes de segurança.

Razões para investir em uma carreira em Cibersegurança

Investir em uma carreira em cibersegurança oferece algumas vantagens, refletindo a crescente importância da proteção digital em um mundo cada vez mais conectado.

A seguir, são apresentadas algumas razões convincentes para considerar este campo como uma escolha profissional:

Vagas de emprego

Com a crescente ameaça de ataques cibernéticos, empresas de todos os setores estão em busca de pessoas especialistas que possam proteger suas redes e dados.

Essa alta demanda se traduz em uma abundância de vagas de emprego, proporcionando segurança profissional e muitas oportunidades de crescimento.

Trabalhos remotos e globais

A cibersegurança é uma área que se adapta bem ao trabalho remoto. Isso não só oferece flexibilidade de localização, mas também a chance de trabalhar em um ambiente multicultural e dinâmico.

Remuneração

Dado o papel crucial que pessoas profissionais em segurança desempenham na proteção de ativos digitais, as empresas estão dispostas a investir em talentos qualificados.

Isso significa que uma carreira em cibersegurança não só é segura em termos de emprego, mas também pode ser financeiramente recompensadora.

Área em crescimento

A cibersegurança é um campo em constante evolução. Com o surgimento de novas tecnologias e ameaças, há sempre algo novo para aprender e explorar.

Isso garante que a área continuará a crescer e se expandir, oferecendo novas oportunidades para aqueles que estão dispostos a se manterem atualizados e a inovar.

Aprendizado contínuo

Uma carreira em cibersegurança requer um compromisso contínuo com a educação e o treinamento. Isso pode incluir certificações, cursos e a participação em conferências e workshops.

Para aqueles que gostam de aprender e se desafiar constantemente, a cibersegurança oferece um ambiente estimulante e enriquecedor, onde o desenvolvimento profissional é uma parte integral do trabalho.

Os melhores livros sobre cibersegurança

Caso você esteja buscando livros para estudos de cibersegurança, na Casa do Código estão disponíveis os seguintes títulos, em português:

- Pentest em aplicações web: Avalie a segurança contra ataques web com testes de invasão no Kali Linux: O livro do autor José Augusto de Almeida Jr. foca em segurança ofensiva com pentest. Nele, além de mostrar as vulnerabilidades, ele também ensina como validar suas defesas. Tudo isso é apresentado na prática, com exemplos que você pode reproduzir.

- Segurança em aplicações Web: Rodrigo Ferreira, instrutor na Alura, escreveu este livro com foco em desenvolver uma aplicação segura, mostrando vulnerabilidades e como corrigi-las no código, com exemplos práticos.

Além desses livros, existem diversos outros focados em diferentes áreas da cibersegurança e que são excelentes para estudos. Seguem alguns exemplos, em inglês:

- Foundations of Information Security (Fundamentos da Segurança da Informação): Jason Andress, conhecido por sua experiência em segurança digital, escreveu este livro sobre os conceitos fundamentais da segurança, desde autenticação até pentest.

- How Cybersecurity Really Works (Como a Cibersegurança Realmente Funciona): Escrito por Sam Grubb, que aborda não apenas os diferentes tipos de ataques cibernéticos, mas também estratégias defensivas contra eles. Inclui explicações detalhadas e exemplos reais para reforçar o aprendizado.

- Real-World Bug Hunting: A Field Guide to Web Hacking (Caça de Bugs no Mundo Real: Um Guia de Campo para Hacking na Web): Este livro, de Peter Yaworski, é um guia prático para encontrar vulnerabilidades em aplicativos da web. É útil tanto para iniciantes quanto para desenvolvedores experientes que buscam melhorar sua segurança.

Como começar na área de cibersegurança?

Iniciar na área de cibersegurança pode ser uma jornada empolgante e desafiadora. Aqui estão alguns passos que você pode seguir para iniciar sua carreira nessa área:

- Educação e Certificações: Obtenha uma base sólida em segurança da informação, redes e tecnologia da informação. Considere a obtenção de certificações relevantes, como CompTIA Security+, Certified Ethical Hacker (CEH), Certified Information Systems Security Professional (CISSP) ou outras certificações reconhecidas na área.

- Aprendizado Contínuo: Como toda área de tecnologia, a cibersegurança também está em constante evolução. Devido a isso, tente sempre se manter atualizado com as últimas tecnologias, técnicas de ataque e melhores práticas de defesa. Participe de workshops, conferências, cursos online, escute podcasts da área, leia livros e artigos relevantes.

- Prática e Experiência: Se possível, busque ganhar experiência através de estágios, projetos pessoais, desafios de capture the flag (CTFs) e programas de bug bounty. Essas oportunidades ajudarão a desenvolver suas habilidades técnicas e a entender melhor as nuances da cibersegurança na prática.

Profissionais de segurança ofensiva também podem atuar em programas de Bug Bounty que, por sua vez, são uma iniciativa que recompensa as pessoas por relatarem problemas, ou bugs, em sistemas.

Os profissionais de segurança que participam desses programas são denominados bugs bounters.

Alguns exemplos de recompensas e casos podem ser encontrados na plataforma Hackerone e também por meio dos relatórios da Bugcrowd.

- Networking: Conecte-se com pessoas profissionais de cibersegurança através de redes sociais profissionais, comunidades, eventos e conferências.

O networking pode ajudar a encontrar oportunidades de emprego, pessoas para mentoria e que podem compartilhar conhecimentos e experiências.

- Especialização: A cibersegurança abrange diversas áreas, como mencionado anteriormente.

Portanto, considere especializar-se em um campo específico da cibersegurança, como análise de malware, resposta a incidentes, segurança de aplicativos, segurança na nuvem, hacker ético, entre outros.

Identificar uma área de interesse e aprofundar-se nela pode ajudá-lo a se destacar no campo.

- Desenvolvimento de Habilidades Sociais: Além das habilidades técnicas (hard skills), desenvolva habilidades interpessoais (soft skills), como comunicação eficaz, trabalho em equipe, resolução de problemas e pensamento crítico.

Essas habilidades são essenciais para trabalhar em equipe e lidar com situações complexas de segurança.

- Busque Oportunidades de Emprego: Procure por oportunidades de emprego em empresas de tecnologia, consultorias de segurança, agências governamentais, instituições financeiras e outras organizações que valorizam a segurança da informação.

Esteja preparado para começar em cargos de nível de entrada, como analista de segurança, antes de avançar para funções mais especializadas. Para isso, utilize bem o seu LinkedIn, pois isso pode auxiliar bastante.

Lembre-se de que a jornada na cibersegurança é única para cada pessoa. Seja paciente, persistente e esteja disposto a aprender continuamente à medida que avança em sua carreira.

Para auxiliar cada passo dos seus estudos na área de Cibersegurança, confira nosso Tech Guide desenvolvido por profissionais da área na FIAP.

Esse guia auxiliará na formação de uma base profissional em

Como construir uma carreira em Cibersegurança?

A construção de uma carreira em cibersegurança é uma jornada contínua. Devido a isso, é importante sempre olhar para os pontos citados anteriormente.

E, sempre que possível, enriqueça o seu currículo com experiências e estudos. Um exemplo são as certificações da área, como por exemplo:

- Certified Information Systems Security Professional (CISSP): Uma das certificações mais reconhecidas globalmente para profissionais de segurança da informação, abrangendo diversos aspectos da cibersegurança, como segurança de redes, governança de segurança e gestão de riscos.

- Certified Ethical Hacker (CEH): Esta certificação foca em habilidades de hacking ético, permitindo que os profissionais entendam e usem as mesmas técnicas e ferramentas que os hackers, mas de forma ética para identificar e corrigir vulnerabilidades.

- CompTIA Security+: Uma certificação introdutória que cobre conceitos básicos de segurança da informação, incluindo ameaças, vulnerabilidades, tecnologias de segurança e procedimentos de segurança.

- Certified Information Security Manager (CISM): Esta certificação é voltada para pessoas profissionais de gerenciamento de segurança da informação, abordando tópicos como governança de segurança, gestão de riscos e resposta a incidentes.

- Certified Cloud Security Professional (CCSP): Desenvolvida pela (ISC)² em parceria com a Cloud Security Alliance (CSA), esta certificação valida as habilidades necessárias para proteger dados e sistemas em ambientes de computação em nuvem.

Como aprender Cibersegurança de forma gratuita

A área de cibersegurança está repleta de comunidades que disponibilizam laboratórios práticos que possuem aprendizados para diversas vulnerabilidades.

Seguem alguns que recomendamos para praticar e aprender de forma gratuita:

- PortSwigger: O PortSwigger oferece uma variedade de laboratórios práticos que abrangem diferentes tipos de vulnerabilidades web, permitindo que os usuários aprendam e pratiquem a identificação e a exploração dessas vulnerabilidades em um ambiente seguro.

- TryHackMe: O TryHackMe é uma plataforma de aprendizado interativo que oferece diversos desafios e laboratórios de cibersegurança. Ele cobre uma ampla gama de tópicos, desde fundamentos de segurança até técnicas avançadas de penetração, proporcionando uma experiência prática e imersiva

- OWASP Broken Web Applications Project: O OWASP BWA é um conjunto de aplicações web intencionalmente vulneráveis mantidas pela Open Web Application Security Project (OWASP). Este projeto é ideal para quem deseja praticar testes de penetração e entender melhor as vulnerabilidades comuns em aplicativos web.

- Hack The Box: O Hack The Box é uma plataforma online que oferece desafios e laboratórios para praticar hacking ético e testes de penetração. A plataforma é conhecida por suas máquinas virtuais vulneráveis que os usuários precisam explorar e comprometer para aprender sobre diferentes vulnerabilidades e técnicas de ataque.

- secDevLabs: O secDevLabs é um projeto open-source que fornece um laboratório de desenvolvimento seguro com aplicações deliberadamente vulneráveis. O objetivo é ajudar desenvolvedores a identificar e corrigir vulnerabilidades de segurança em um ambiente de aprendizado prático, promovendo melhores práticas de desenvolvimento seguro.

Esses ambientes não só oferecem uma ótima chance de desenvolver suas habilidades e manter-se constantemente preparado para enfrentar ameaças tecnológicas, como também permitem que você pratique em um ambiente seguro e controlado, facilitando a compreensão de diferentes tipos de vulnerabilidades e como mitigá-las efetivamente.

Conclusão

Na era digital em que vivemos, a cibersegurança tornou-se uma grande necessidade. À medida que a dependência das tecnologias digitais cresce, proteger informações e sistemas contra ataques cibernéticos é crucial para evitar danos financeiros, reputacionais e operacionais.

Este artigo explorou a amplitude e a profundidade da cibersegurança, desde conceitos básicos e tipos de ameaças até práticas de defesa e estrutura organizacional.

Profissionais em cibersegurança encontram um campo dinâmico e em constante evolução, repleto de oportunidades e desafios.

Cada ameaça nova exige uma abordagem inovadora, e a integração de tecnologias emergentes promete transformar a maneira como esses desafios são enfrentados.

A educação contínua, a obtenção de certificações e a prática constante são componentes essenciais para quem quer se destacar nesta carreira.

Para empresas, investir em cibersegurança é investir na continuidade e na confiança. Para indivíduos, essa área oferece não só uma carreira promissora, mas também a chance de estar na linha de frente da proteção do mundo digital.

Como sugestão, deixamos abaixo algumas formações da Alura para que você possa aprofundar o seu conhecimento em Cibersegurança.

Cursos da Alura de Cibersegurança

Na Alura, você pode aprender sobre cibersegurança com as seguintes formações:

- Formação Cibersegurança: Esta formação possui um overview sobre diversas áreas da cibersegurança. Nela, abordamos como se defender de ataques diversos, proteger suas aplicações, conhecer suas possíveis vulnerabilidades e salvar os dados do usuário de forma mais segura.

- Formação Segurança Ofensiva: Nesta formação, mostramos como identificar vulnerabilidades e fazer testes de intrusão (pentest), tendo o ponto de vista de fora da aplicação, ou seja, do lado da pessoa atacante. E, para isso, utilizamos ferramentas do Kali Linux para fazer os testes de invasão na prática em laboratórios.

- Formação Segurança Defensiva: Formação que mostra como desenvolver um sistema de rede de forma segura. Para isso, são utilizados alguns mecanismos de segurança, como firewall, WAF (Web Application Firewall), IDS (Intrusion Detection Systems), IPS (Intrusion Prevention Systems), DMZ (Demilitarized Zone) e SIEM (Security Information and Event Management).

- Formação Desenvolvimento Seguro: Nesta formação, seguindo o modelo Secure Software Development Life Cycle (SSDLC) e tendo por base princípios de AppSec, passamos conhecimentos essenciais para tornar o desenvolvimento de software mais seguro e resistente a ameaças. Com ela, é possível aprender a aplicar medidas de segurança desde o início do ciclo de desenvolvimento, protegendo aplicações contra potenciais riscos cibernéticos, e ampliando sua expertise em segurança da informação.

Na FIAP, você pode se aprofundar em cibersegurança nos seguintes cursos de graduação e pós-graduação:

- Defesa cibernética: no curso de graduação online e presencial

- Sistemas de informação: no curso de graduação online e presencial

- Gestão da tecnologia da informação: no curso de graduação online e presencial

- Pós Tech em Defensive Cyber Security: no curso online e presencial