Segurança de rede: firewall, WAF e SIEM

Fundamentos do Blue Team - Apresentação

Boas-vindas ao Curso de Segurança de rede: firewall, WAF e SIEM.

Eu sou a Camila, mas pode me chamar de Mila! Serei a sua instrutora ao longo deste curso de Segurança Defensiva.

Camila Fernanda é uma mulher com os olhos castanhos escuros, e cabelos pretos e cacheados. Veste uma blusa preta de tecido liso e está sentada em um ambiente com uma parede branca com a iluminação na cor azul.

O que é Segurança Defensiva?

Parece bastante com o que vemos na auto-escola, como em "Direção Defensiva". Porém, aprenderemos sobre segurança defensiva não no contexto de auto-escola, mas sim da área de Cibersegurança. Ou seja, como deixar uma aplicação Web segura, na rede.

Como é essa área no mercado de trabalho?

Geralmente, em times de segurança, há duas equipes: o Blue team (em português, "Equipe azul") e o Red team (Equipe vermelha).

Blue team: focado em defesa, como proteger as aplicações, trabalhando na área de segurança defensiva.

Red team: focado em ataques, são os "hackers autorizados". Realizam testes nas aplicações para analisar se há alguma vulnerabilidade. Trabalham na área de segurança ofensiva.

Neste curso, focaremos no Blue team.

O que vamos aprender?

Aprenderemos como proteger as nossas aplicações na rede. Quando a colocamos na internet, a aplicação pode possuir várias vulnerabilidades e correr riscos. Por isso, vamos gerenciar algum Firewall.

Esse mecanismo de rede, vai estabelecer algumas regras de segurança e aprenderemos como fazer algumas. Além disso, utilizaremos um gerenciador de logs, para monitorarmos todas as etapas do que está acontecendo por trás da rede. Portanto, usaremos as seguintes ferramentas:

- pfSense

- Graylog

Faremos tudo isso com uma virtualização na nossa máquina.

Visão geral do curso: usaremos o Virtualbox e nele colocaremos quatro máquinas, em que vamos virtualizar. Isso para manipularmos o Firewall e o Graylog, este último acessaremos por navegador.

Conhecimentos prévios:

- Protocolos TCP e UDP

- IP e Máscara de Rede

Pré-requisitos:

Faça esse curso e...

- Aprenda a gerenciar um monitoramento de logs, com o Graylog.

- Aprenda sobre alguns mecanismos de rede, para deixar a sua aplicação mais segura com o pfSense.

Se interessou por este curso? Espero que sim! Te espero no próximo vídeo!

Fundamentos do Blue Team - Firewall

Ao subirmos uma aplicação para a internet, estamos correndo diversos riscos de ataques, como: vazamento de dados, risco com a imagem da própria empresa que está subindo essa aplicação, problemas com os recursos de renda ou sistema, ao ser derrubado, entre outros ataques.

Diante disso, como podemos proteger as nossas aplicações na internet? Para isso, precisamos estabelecer alguns mecanismos nos nossos sistemas de rede, por exemplo, o Firewall.

O Firewall (em portguês, "parede de fogo"), é uma barreira que protege a aplicação e a rede interna. Pensando em uma empresa, geralmente há uma equipe de desenvolvimento Back-end, uma de Front-end, QA, entre outras equipes. Portanto, sempre há uma rede privada, e o Firewall faz a proteção dessa rede e da nossa aplicação.

Além disso, o Firewall possui as funções de:

- Estabelecimento de um perímetro de segurança;

Isto é, como temos a rede privada e a pública (internet), ele estabelece esse perímetro de segurança entre a rede interna e externa.

- Separar as redes e controlar os acessos;

- Ser um elemento central de controle e aplicação de políticas de segurança;

Como está entre a rede pública e privada, será o elemento central e vai estabelecer algumas regras de segurança, como quem vai pode acessar determinado dado ou se houver algum comportamento suspeito, se poderá acessar a aplicação ou não.

- Proteger sistemas vulneráveis na rede;

- Aumentar a privacidade;

- Registrar e gerar estatísticas do uso da rede e acessos indevidos.

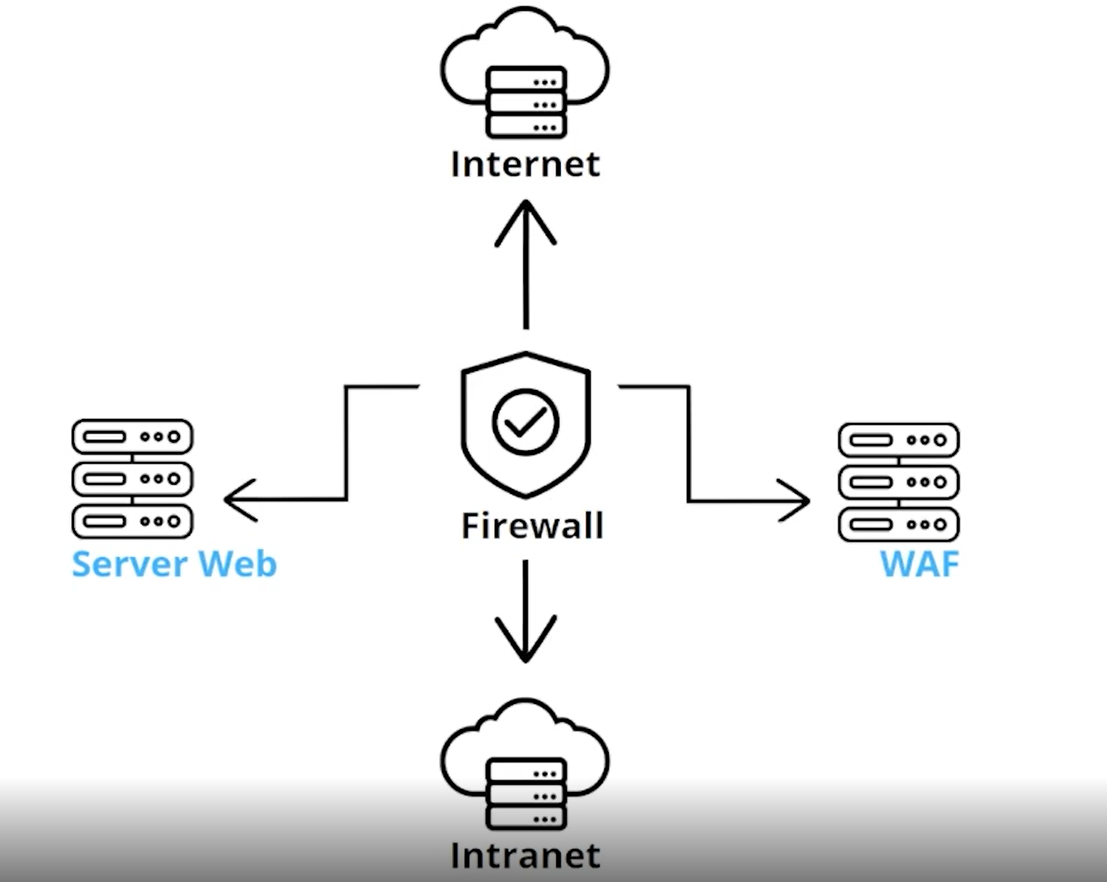

Em qual lugar o Firewall estará localizado no sistema? E a rede?

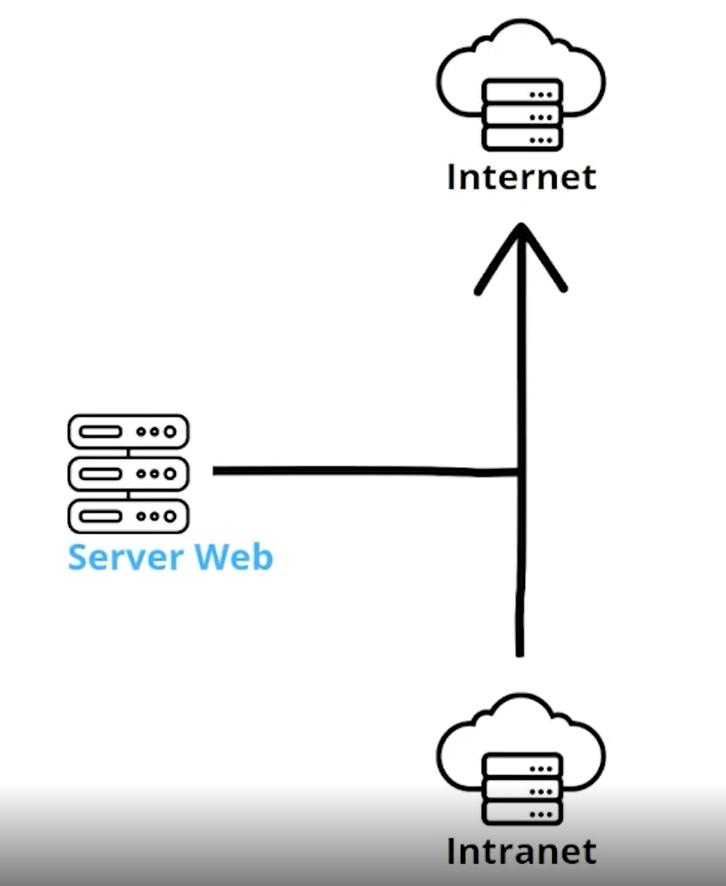

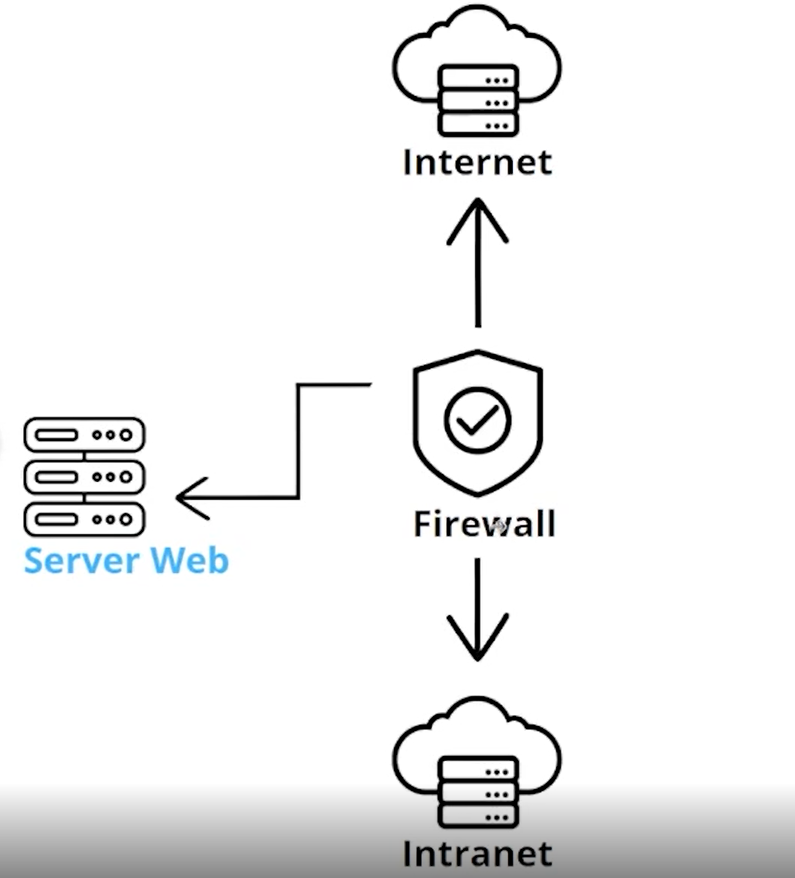

A Intranet é a rede privada, em que temos o setor de desenvolvimento da nossa aplicação. Geralmente, sobem isso em um servidor Web, como o NGINX e, em seguida, disponibilizam para toda a internet.

Porém, em qual lugar se localiza o Firewall?

Por ser um elemento central, note que ele está no centro do diagrama! O Firewall será o responsável pelo controle de acesso da intranet, do nosso servidor e da internet. Contudo, somente ele é o suficiente para proteger toda a rede interna e a aplicação?

Para isso, é necessário termos mais mecanismos, e veremos sobre isso no próximo vídeo. Te espero lá!

Fundamentos do Blue Team - Web Application Firewall (WAF)

Recapitulando: no nosso sistema temos a Intranet - em que se localiza todo o setor de desenvolvimento da aplicação - que estará hospedada em um servidor. Intermediando a conexão com a internet, temos o Firewall - responsável por monitorar quem possui acesso ou não à aplicação. Na Internet é onde estarão todos os usuários que podem acessar a nossa aplicação.

Suporemos que um atacante consegue passar, sem ser detectado pelo Firewall, e acessar a nossa aplicação. O que é possível incluirmos para aumentar a segurança, evitando esses casos? Tanto do lado do cliente quanto do servidor.

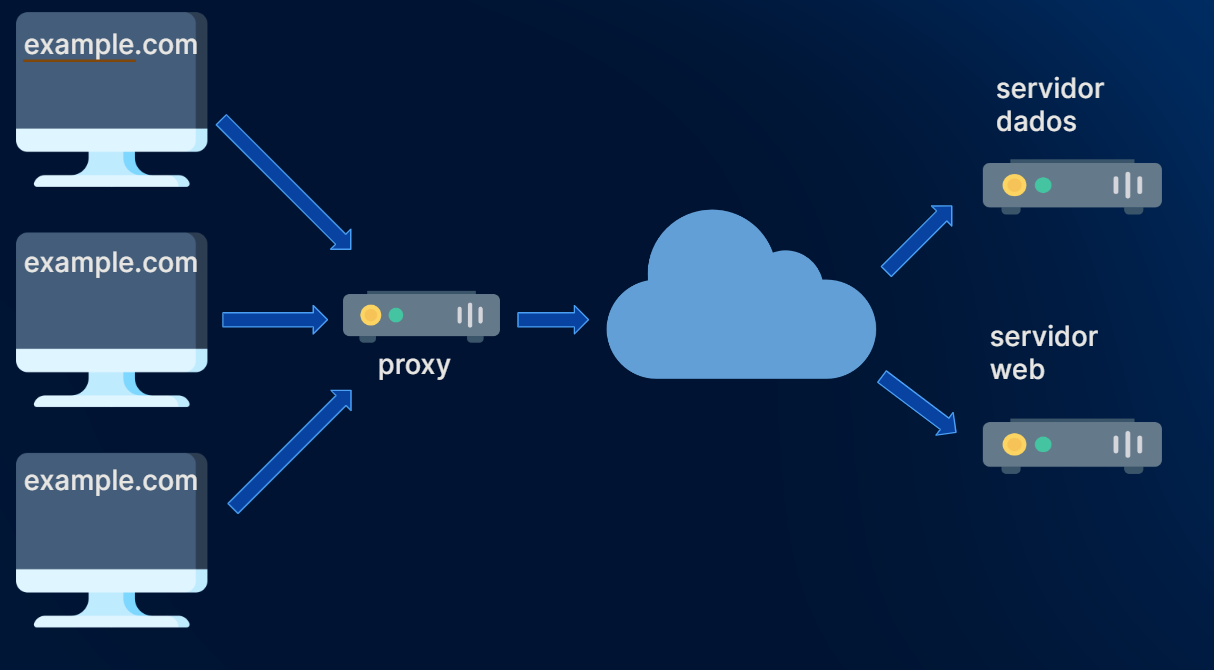

Vamos supor três usuários acessando o domínio "example.com". Geralmente a aplicação está hospedada em servidores: um de dados e outro de web. O que acontece no caminho quando enviamos uma requisição do domínio para o servidor? Intermediando essa comunicação, temos o proxy - antes da requisição chegar na internet.

O Proxy armazena o IP de origem da máquina dos clientes e ele passa, na internet, o IP dele mesmo. Com isso, ele protege o IP da máquina do usuário - dado que não é incluído na internet para um possível atacante. Assim que funciona, de forma bem resumida,o mecanismo de segurança do proxy, do lado do cliente.

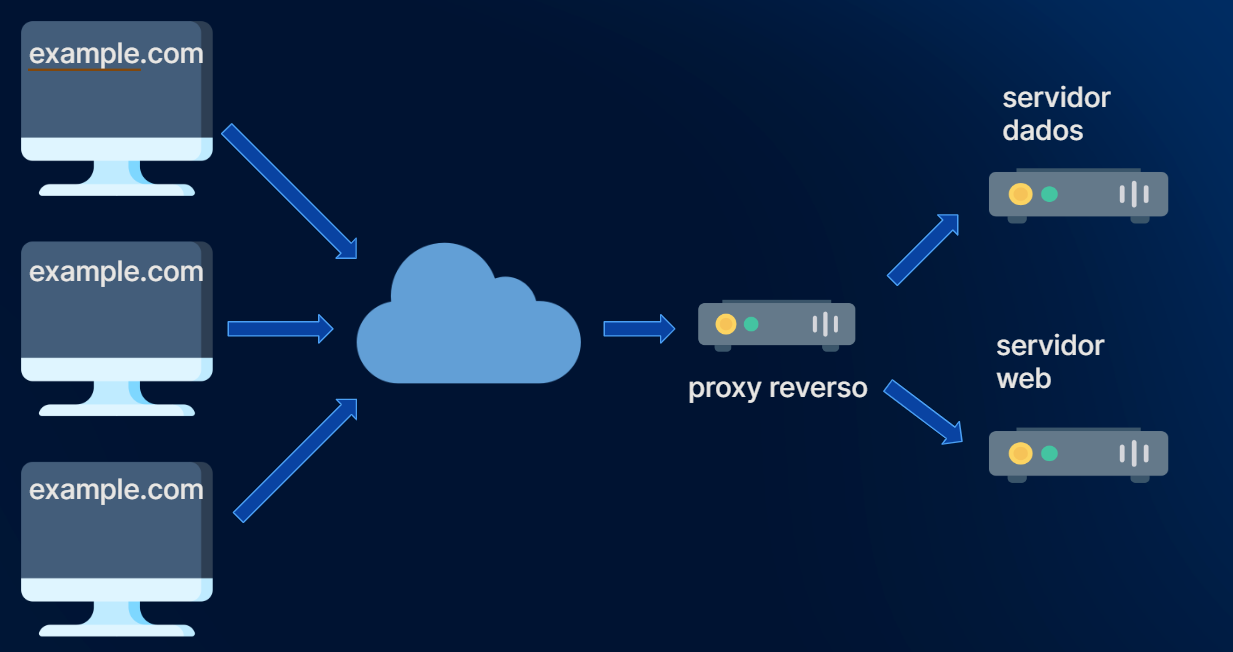

E do lado do servidor? Será que o IP ficará disponível na internet? Para o lado do servidor, há outra categoria de proxy. Considerando o mesmo esquema dos três usuários, com os servidores Web e de dados, conseguimos montar um proxy reverso. Isso para armazenar e esconder o IP do servidor, passando para a internet somente o IP do proxy reverso.

Além da segurança, o proxy traz alguns benefícios para o nosso sistema:

- Balanceamento de carga;

- Proteção contra-ataques;

- Gerar os logs.

Balanceamento de carga

Tendo em vista que teremos requisições simultâneas, no balanceamento de carga, o proxy reverso, pode passar um determinado servidor e, em seguida, para outro servidor. Isso para entregar a resposta.

Logo, vamos supor que há dois servidores web: o proxy pode, primeiro, solicitar para um dos servidores e, logo após, para o outro. Com isso, ele realiza o balanceamento da carga do sistema, evitando que o servidor seja derrubado pelo número de requisições simultâneas.

Proteção contra-ataques

A proteção contra-ataques ocorre pelo fato do IP de origem não ser disponibilizado na internet - somente o IP do proxy.

Gerar os logs

Como todo o tráfego passará pelo proxy, ele consegue registrar todas informações e gerar logs. Logs são importantes para realizarmos o monitoramento do tráfego e do que está acontecendo no sistema.

Para colocarmos isso na nossa rede, usaremos o WAF (Web application firewall). O WAF funciona como um proxy reverso, gerando os logs, realizando o balanceamento de carga e fazendo uma proteção a mais da nossa rede.

Voltando para o nosso diagrama, perceba que incluímos o WAF à direita do Firewall. Isso para proteger os endereços IPs dos nossos servidores.

Aparentemente, a nossa rede está protegida: temos um Firewall, responsável pelas regras de segurança e o WAF, para a proteção do nosso IP - evitando ataques de DoS.

Ataques DoS (Denial of Service, em português "Negação de serviço").

Em suma, ataques DoS é quando o atacante, ao descobrir o IP do servidor, realiza diversas requisições simultâneas até derrubar o sistema.

O WAF consegue nos proteger de vários ataques, mas apenas na camada 7 do nosso modelo OSI (Open Systems Interconnection, em português "Interconexão de Sistemas Abertos"). Em suma, o modelo OSI traz as camadas do percurso da requisição do nosso sistema até o servidor de origem da aplicação.

A camada 7 é a de aplicação, em que acontece os protocolos HTTP (Hypertext Transfer Protocol, em português "Protocolo de Transferência de Hipertexto"), serviço DNS (Domain Name System, em português "Sistema de nome de domínio") e o FTP (File Transfer Protocol em português "Protocolo de Transferência de Arquivos"). Portanto, as outras camadas ficam vulneráveis.

Logo, precisamos de mais mecanismos de segurança na nossa rede. Mas isso vamos ver no próximo vídeo. Até mais!

Sobre o curso Segurança de rede: firewall, WAF e SIEM

O curso Segurança de rede: firewall, WAF e SIEM possui 193 minutos de vídeos, em um total de 52 atividades. Gostou? Conheça nossos outros cursos de Segurança em DevOps, ou leia nossos artigos de DevOps.

Matricule-se e comece a estudar com a gente hoje! Conheça outros tópicos abordados durante o curso:

- Fundamentos do Blue Team

- Criando regras no Firewall

- Logs com o pfSense

- Logs com o Graylog

- Pfsense com Snort